Установка будет происходить в 3 этапа:

Включение дополнительной роли на сервере AD

Создание и назначение групповой политики

Проверка на конечном устройстве

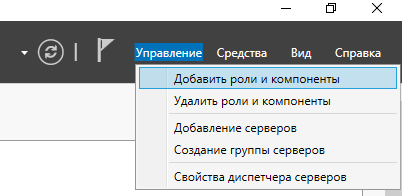

Для начала включаем модуль для хранения ключей дешифрования на сервере Active Directory. Диспетчер серверов Добавить роли и компоненты

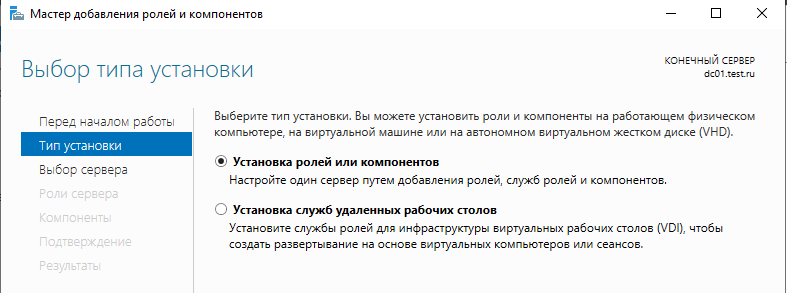

Установка ролей или компонентов - Далее

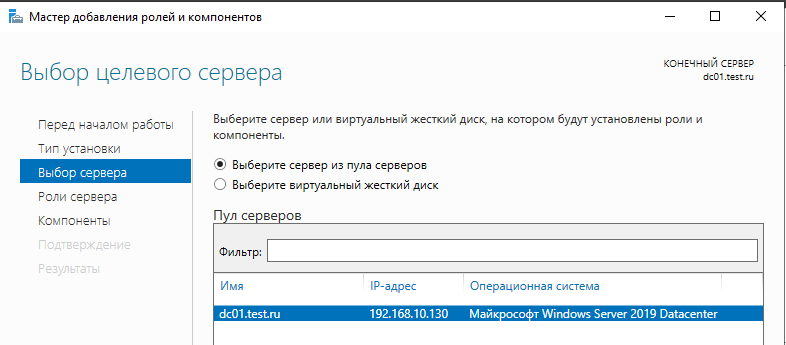

Выбираем наш сервер (Отмечен по умолчанию)

Роли сервера - нажимаем далее

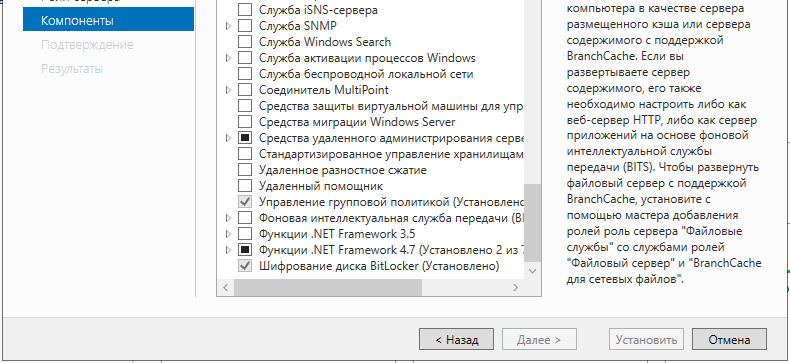

Компоненты отмечаем галкой “Шифрование диска BitLocker”

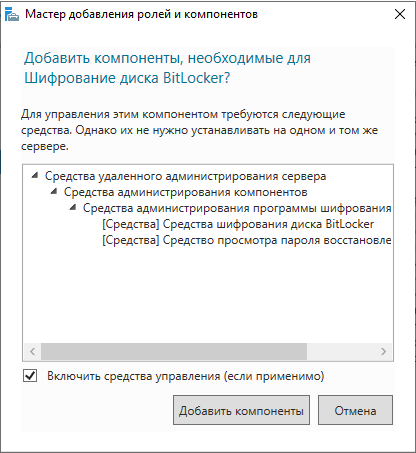

Отмечаем галками как на скриншоте и нажимаем “Добавить компоненты”

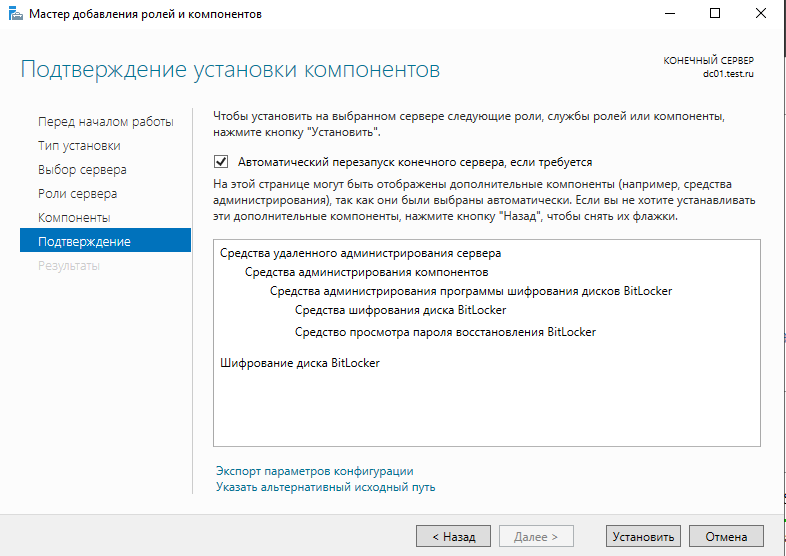

Устанавливаем галку “Автоматический перезапуск конечного сервера” и нажимаем “Установить”

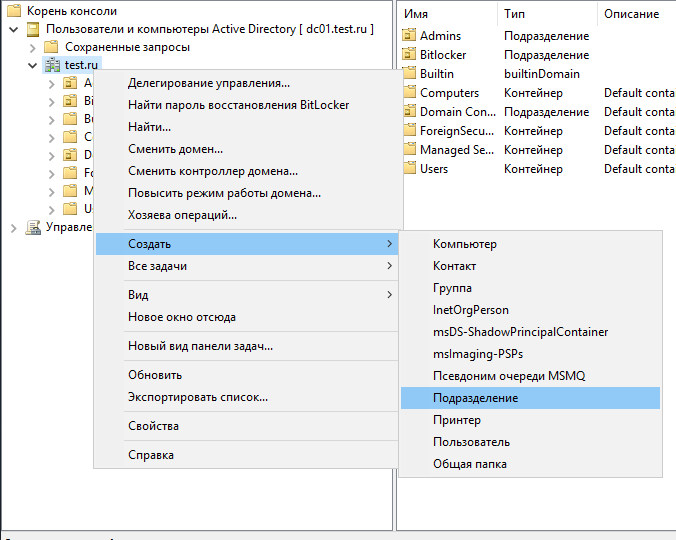

Создаём OU-шку для компьютеров, на которые будем раскатывать GPO

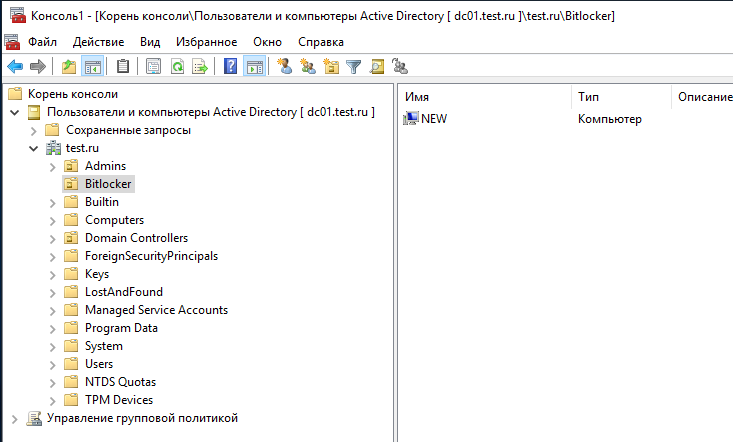

Закидываем наш компьютер

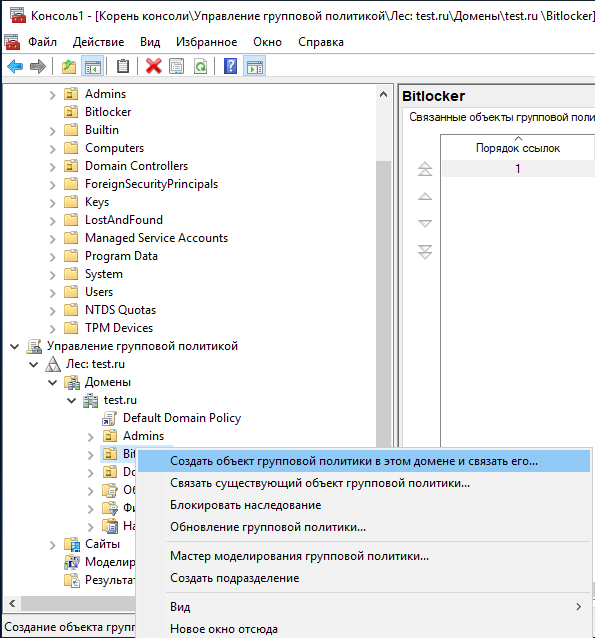

Создаём групповую политику

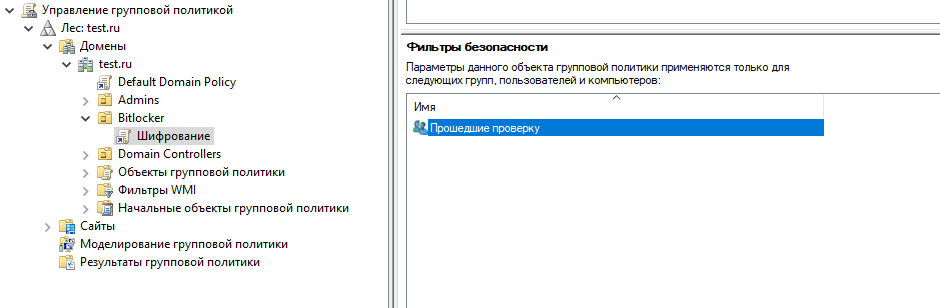

Переходим в Управление групповой политикой На созданной нами OU - Создать объект групповой политики и связать его Называем политику, в моём случае Шифрование

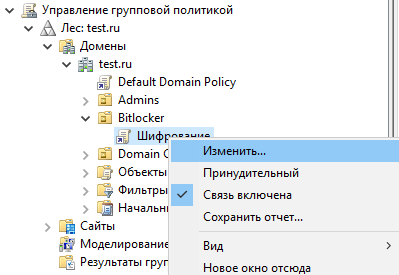

Изменить

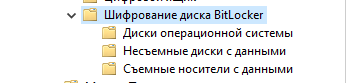

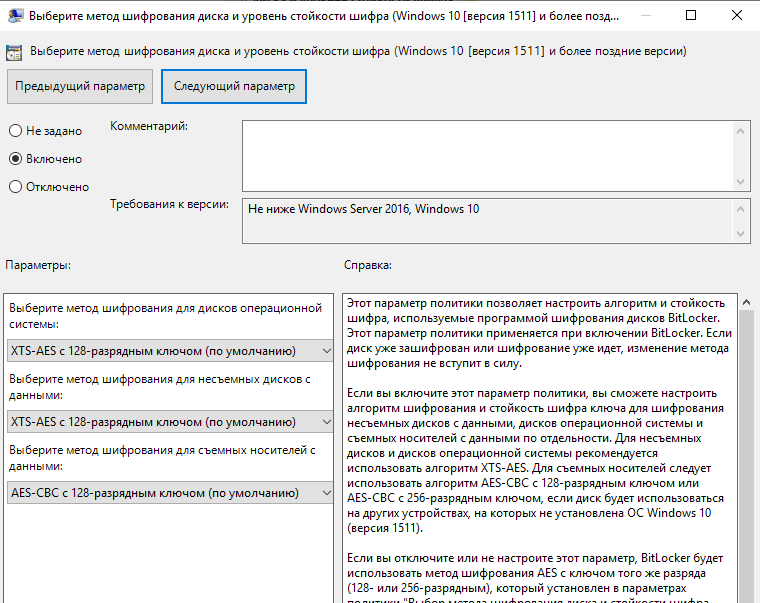

Переходим в “Конфигурация компьютера” - “Политики” - “Административные шаблоны” - Компоненты Windows - Шифрование диска

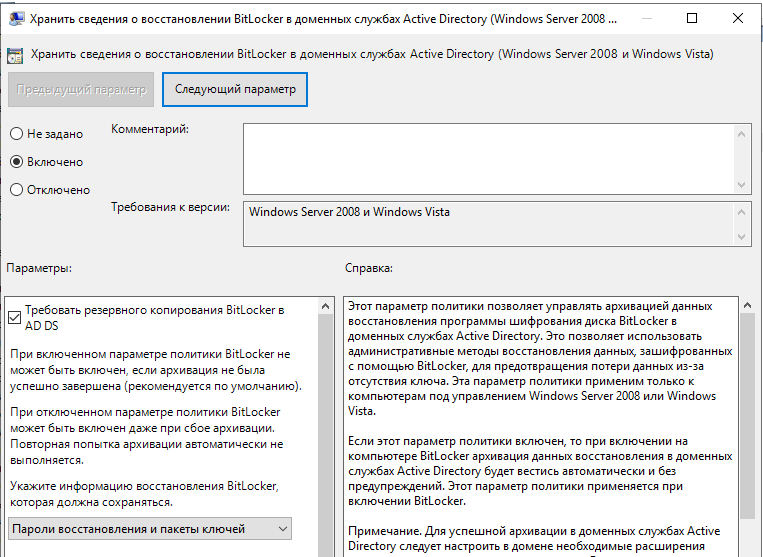

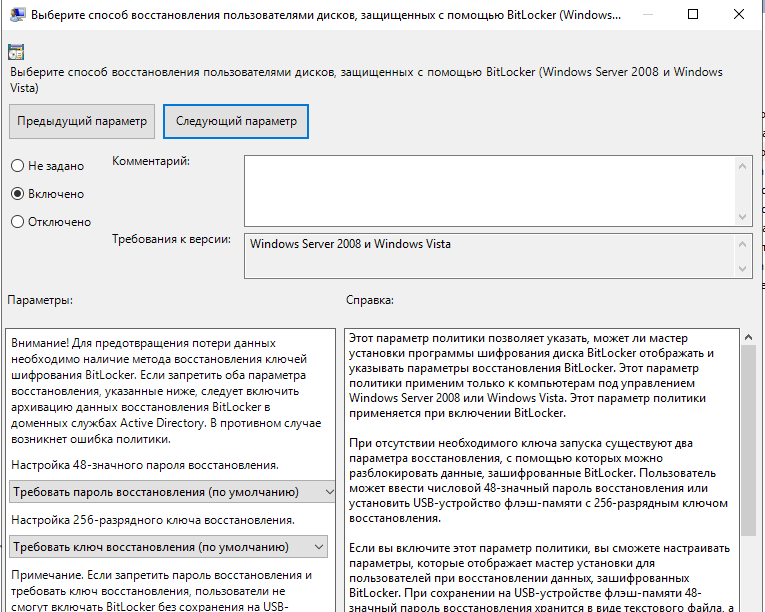

Устанавливаем параметры в “Включено” и отмечаем галками

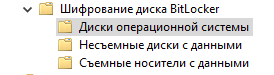

Переходим в подгруппу “Диски операционной системы”

Переходим в подгруппу “Диски операционной системы”

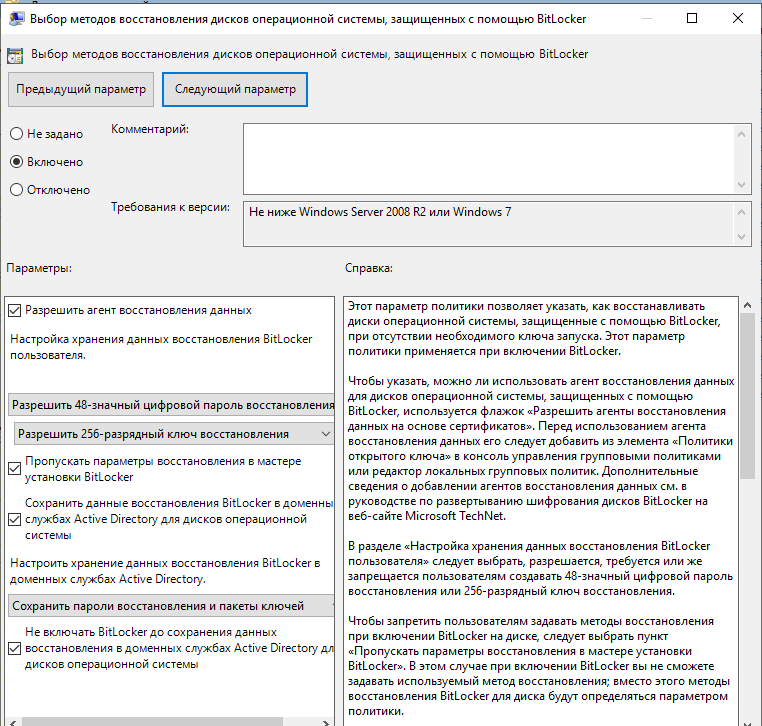

Включаем “Выбор методов восстановления дисков операционной системы..” Отмечаем всё галками, если ключ планируется дополнительно хранить в виде файла или на внешнем накопителе убрать пункт “Пропускать параметры восстановления в мастере установки Bitlocker”

Шифрование на конечном устройстве

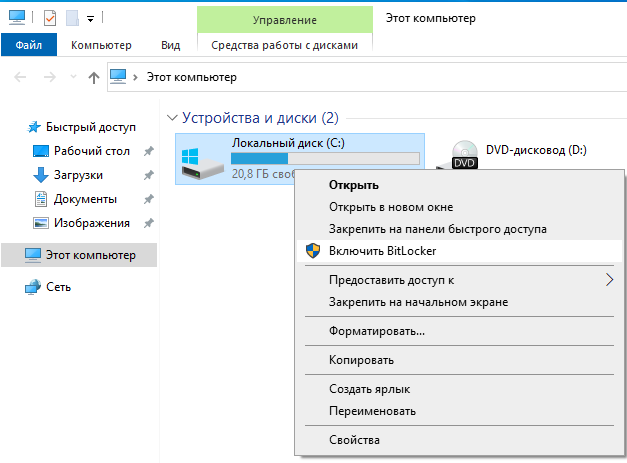

Ручной способ: Переходим на ПК с именем New в Компьютер - Локальный диск С - Свойства - “Включить битлокер”

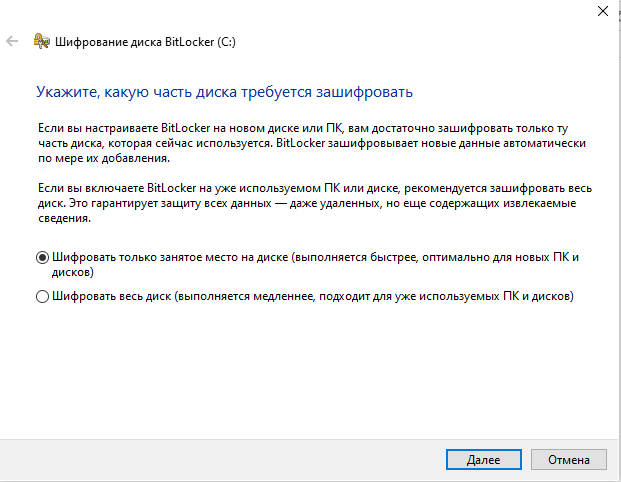

Выбираем “Шифровать только занятое место”

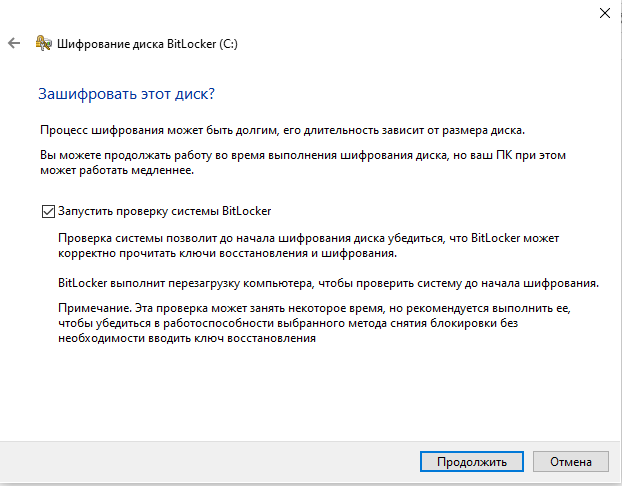

Ставим галку “Запустить проверку систему BitLocker”

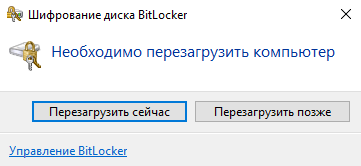

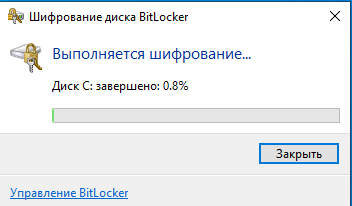

Далее компьютер перезагрузится и начнётся процесс шифрования (Посмотреть статус выполнения можно в трее)

Автоматизировать данную операцию можно командой Powershell:

| |

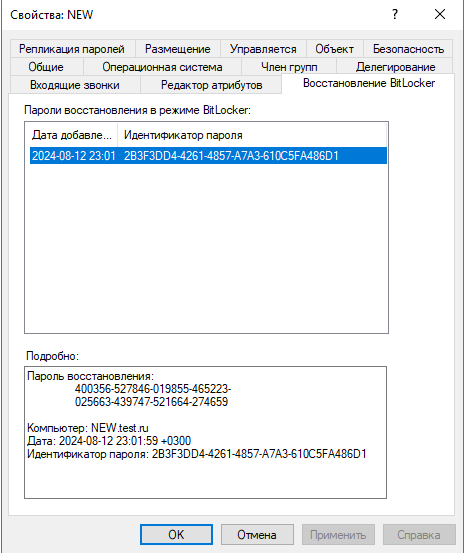

Ключи восстановления можно найти в Active Directory

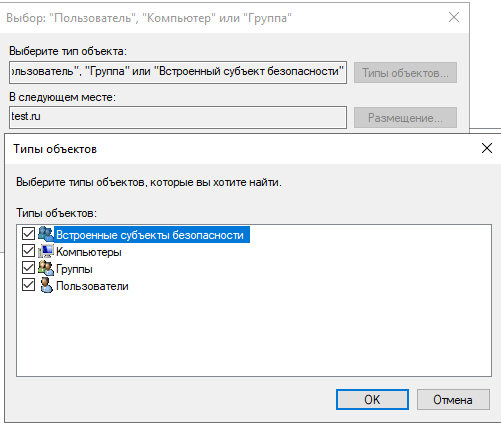

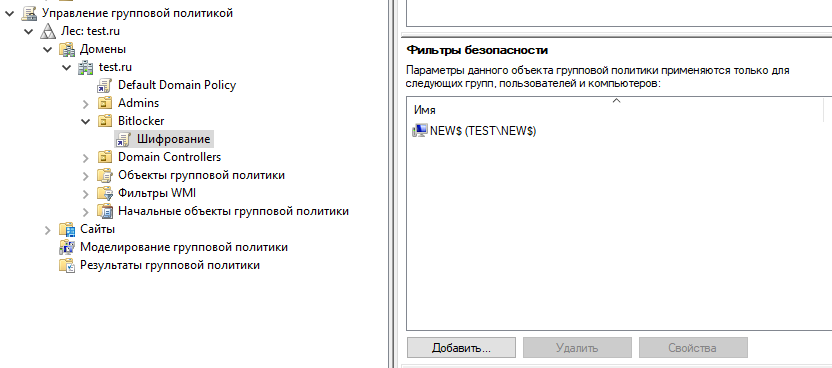

- При необходимости можно нацелить политику на отдельные компьютеры, например если они распределены по разным OU. Для этого в фильтрах безопасности политики “Шифрование” удаляем “Прошедшие проверку”

Нажимаем добавить - Тип объектов - Ставим галочку “Компьютер”

Вводим имя нашего ПК и нажимаем добавить

Готово! Теперь компьютер зашифрован, при установке носителя в другое устройство будет запрошен ключ дешифрования. Сейчас дешифрование происходит без необходимости пользователем вводить пароль. Основано на чипе TPM, встроенного в наш компьютер. Ключ восстановления хранится в Active Directory. При запросе на дешифрование устройство выведет первые 8 символов ключа, с помощью которых можно выполнить поиск, найти компьютер и полный ключ восстановления.